윈도우 10 호스트 파일 복구 배치 파일 소스코드 제공

출장시 vpn을 사용하여 내부 업무망에 접근하는 경우가 종종 있을 것이다.

vpn을 사용하면 필현적으로 내부 DNS 정보를 가지고 오기 위하여 hosts 파일 의 변경이 있는데,

백신프로그램에서 차단하거나 비정상 종료로 인하여 변경된 hosts 파일로 인하여 기존에 접속이 잘되던 웹사이트가 안되는 현상이 있을때마다.

직접 system32\drivers\etc 폴더의 host 파일의 vpn으로 인한 찌꺼기 값들을 직접 삭제하여 사용하는 불편함이 없도록

배치파일을 만들어서 관리자 실행을 통하여 변경하면 편리하겠다고 생각하여 배치파일을 만들었고

회사에 배포하여 잘 사용하고 있다.

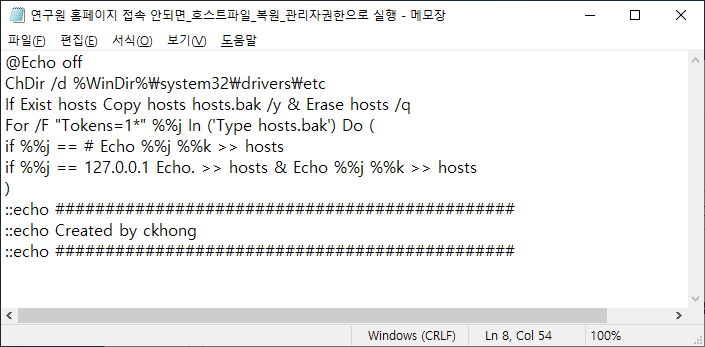

@Echo off

ChDir /d %WinDir%\system32\drivers\etc

If Exist hosts Copy hosts hosts.bak /y & Erase hosts /q

For /F "Tokens=1*" %%j In ('Type hosts.bak') Do (

if %%j == # Echo %%j %%k >> hosts

if %%j == 127.0.0.1 Echo. >> hosts & Echo %%j %%k >> hosts

)

::echo ######################################################################

::echo Created by ckhong

::echo ######################################################################

배치파일은 메모장으로 작성한다음 확장자를 .txt 에서 .bat 으로 변경하면 쉽게 배치 파일을 만들수 있다.

'도치의 IT > 윈도우' 카테고리의 다른 글

| 개인 PC 윈도우 로그인 기록 확인 방법 (4) | 2019.05.03 |

|---|---|

| CredSSP 암호화 Oracle 수정 때문일 수 있습니다. (0) | 2019.05.03 |

| 내가 자주 사용하는 실행 명령어 모음 (윈도우+R) (0) | 2019.04.30 |

| 윈도우 관리자 아이디 변경 방법 (0) | 2019.04.02 |