교세라 프린터 (TASKalfa 4052ci) 페키지 설정 방법.

(다른 모델도 적용 가능한듯)

교세라 프린터가 같은 허브 OR 스위치에 연결되어 있으면 자동 설치를 통해서 쉽게 설치 가능하지만,

L2,L3 스위치에서 한번이라도 업링크를 타고 라우팅이 되면 프린터 MAC 주소와, IP 주소가 검색이 안되는 문제로 인해서 프린터 검색이 안되서 자동설치가 어려운 부분이 있다.

페키지 설정 방법을 통해서 미리 장치 명과, IP를 등록하여 페키지 파일을 생성하면 사용자들은 단 한번의 클릭으로 다른 설정없이 프린터 사용이 가능하다.

TIP. ping을 통해서 프린터가 네트워크 가 되는 환경인지 확인이 되어야 적용 가능하다.

1. 아래 링크를 통하여 교세라 프린터 드라이버를 다운 받을 수 있다.

https://www.kyoceradocumentsolutions.com/kr/download/index_ko.html

Download Center Korea | 한국 | KYOCERA Document Solutions Asia

본 소프트웨어의 사용 및 설치 전에 이 사용권 계약서를 잘 읽어보시기 바랍니다.본 소프트웨어를 사용 또는 설치함으로써 사용자는 본 사용권 약관 및 조건에 동의하는 것으로 간주됩니다. 본

www.kyoceradocumentsolutions.com

2. 다운로드를 받고 압축을 풀면 아래와 같은 폴더와 파일이 나오고 Setup 버튼을 누르고 설치를 진행한다.

3. 맞춤형 설치를 클릭한다.

4.맞춤형 장치를 추가하세요 클릭

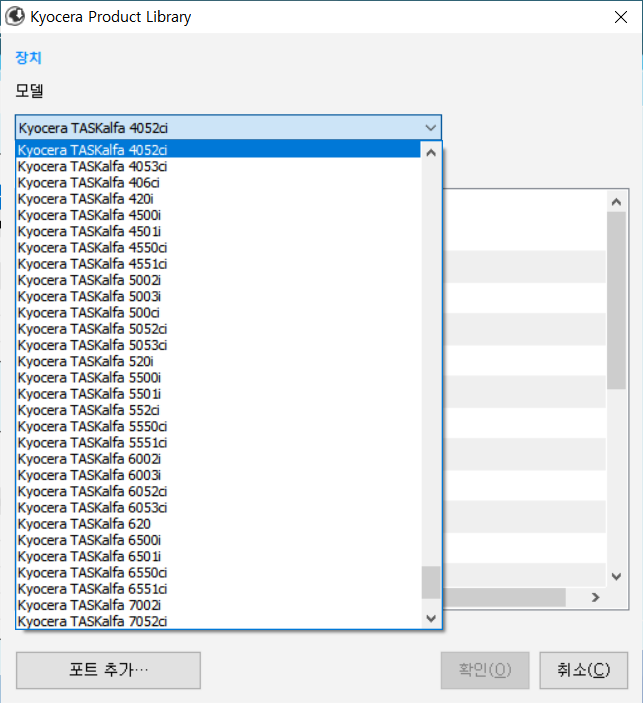

5. 장치 모델을 선택하여 주세요.

6.포트 추가를 눌러주세요.

7. 다음을 클릭하고 프린터 IP 주소를 입력하여 주세요. 포트 이름은 자동으로 입력도 되고 이름 변경도 가능합니다.

8. 다음 버튼을 클릭합니다.

9. 마침 버튼을 클릭합니다.

10. 확인 버튼을 클릭합니다.

11. 설치 옆 패키지 클릭(유틸리티를 클릭해서 포트설정등을 포함해서 페키지 설정 가능)

12. 설치 파일 생성. 완료 ~

위의 파일만 클릭하면 알아서 드라이브에 IP 가 설정되어 있어 쉽게 사용이 가능~~

'도치의 IT' 카테고리의 다른 글

| 중소기업 회사 서버실에서 IDC로 서버 이관시 기대 효과 (0) | 2021.06.28 |

|---|---|

| 서버의 역할은 대표적인 서버 소프트웨어에 의해 정해진다. (0) | 2021.06.22 |

| 겔럭시 버즈 (주변 소리 듣기 기능 : 길게 누르기) (0) | 2019.05.31 |